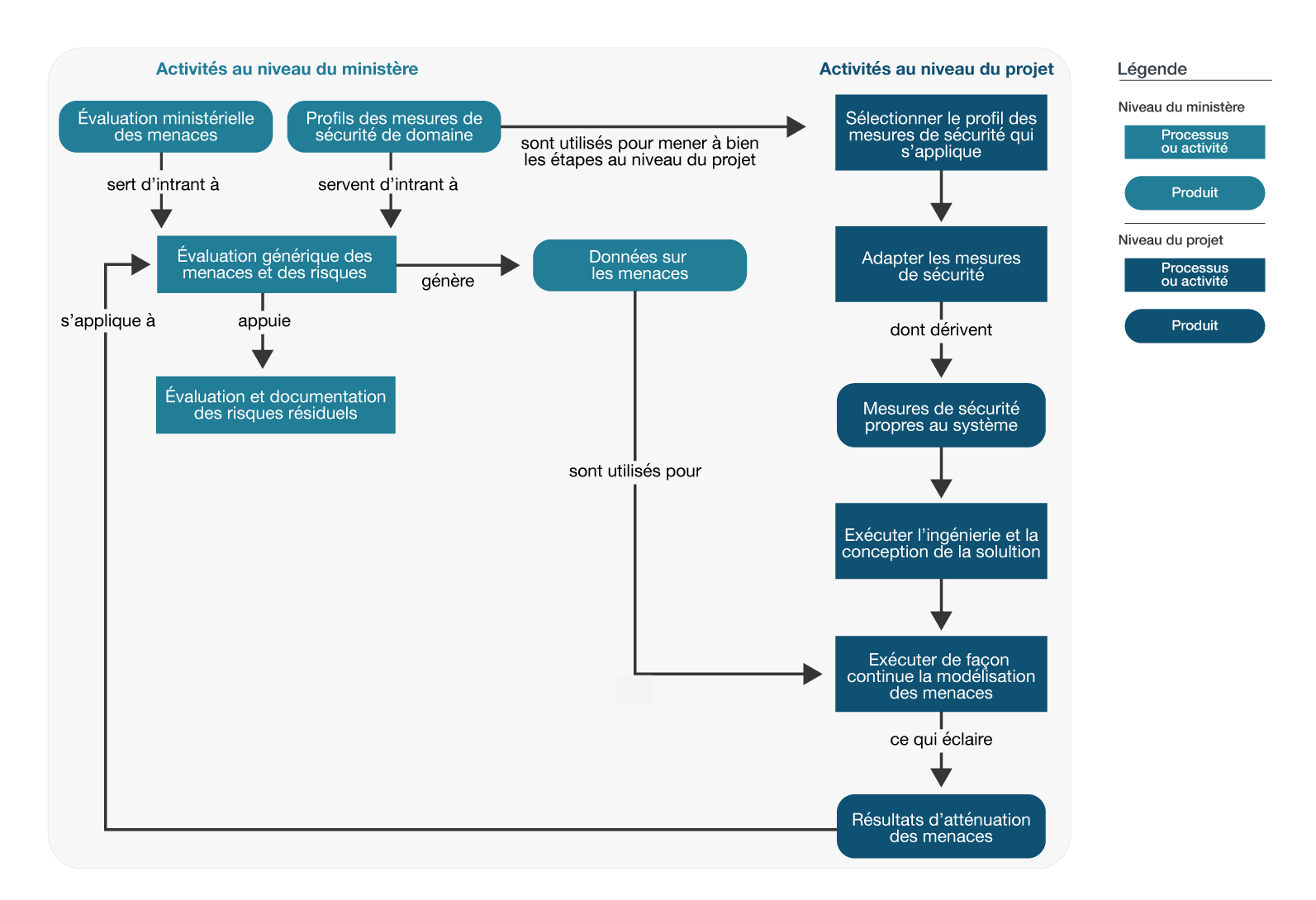

Les 10 mesures de sécurité des TI : No 5, Segmenter et séparer l'information – ITSM.10.092 - Centre canadien pour la cybersécurité

Concept De Cybersécurité. Sécurité Informatique. Mécanisme De Protection, Confidentialité Du Système. Cadenas Fermé Avec Micro Schéma. Concept De Sécurité. - Rendu 3D Banque D'Images et Photos Libres De Droits. Image 125674696

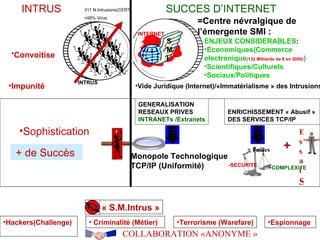

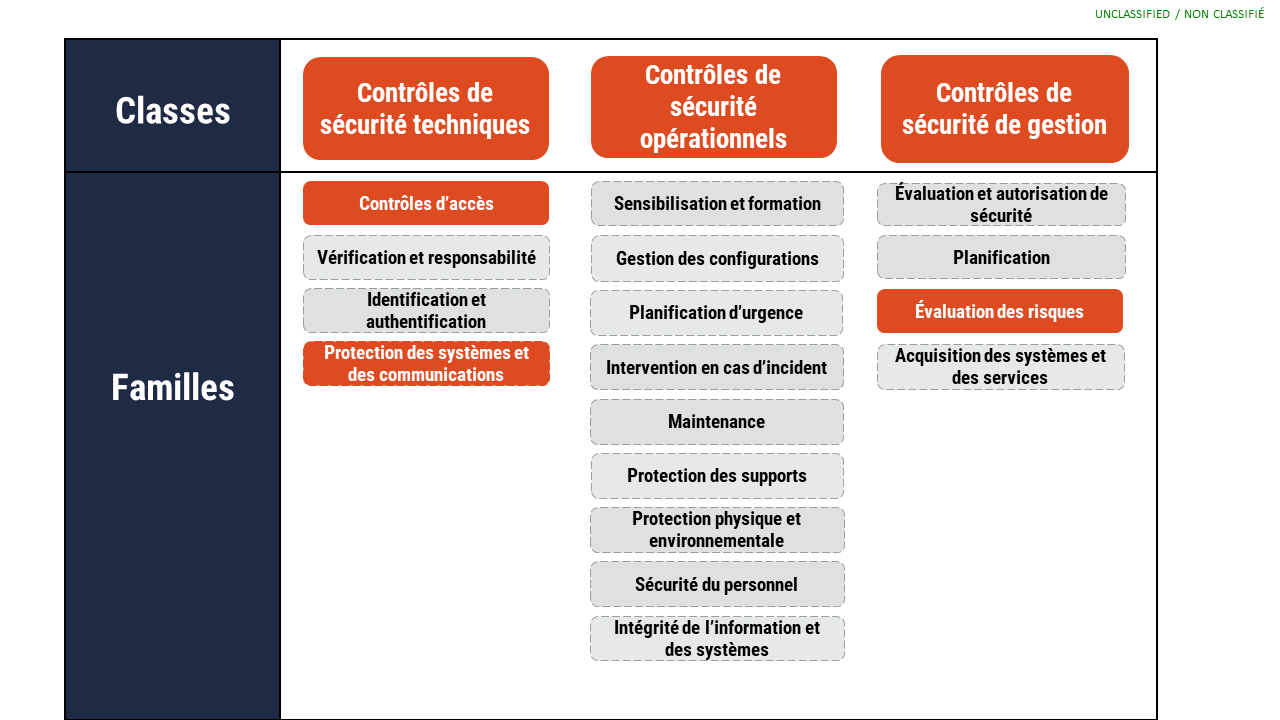

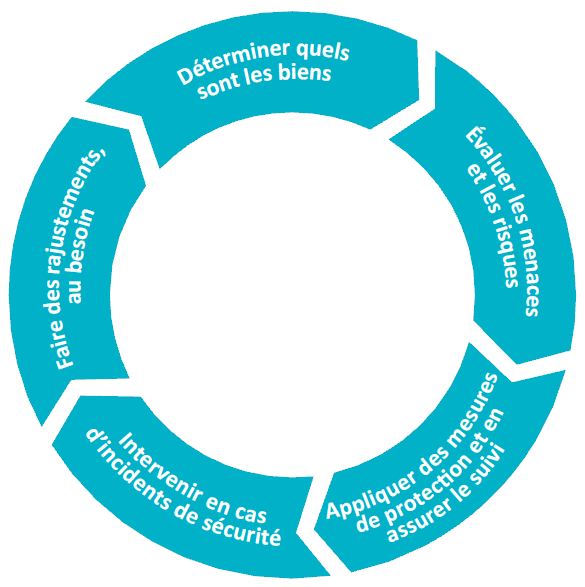

Principes fondamentaux de cybersécurité à l'intention du milieu des infrastructures essentielles du Canada

Employés De L'entreprise De Sécurité Informatique Optimisant Les Méthodes De Traitement Du Mainframe. Diverses Personnes De Piratage éthique Défendant Le Système De Base De Données En Développant Un Mécanisme De Pare-feu Avancé.